Aproveitar os benefícios da internet de forma segura requer que alguns cuidados sejam tomados. Para isto, é importante que você esteja informado dos riscos aos quais está exposto para que possa tomar as medidas preventivas necessárias. Dentre alguns destes riscos estão o acesso a conteúdos impróprios ou ofensivos, furto de identidade e dados, invasão de privacidade, divulgação de boatos, violação de direitos autorais, etc.

Muitas vezes, os invasores estão interessados em conseguir acesso a um grande número de computadores, independente de quais são – inclusive o seu! Assim, seu computador servirá de repositório para dados fraudulentos, poderá lançar ataques contra outros computadores (e assim esconder a real identidade e localização do atacante), propagar códigos maliciosos e disseminar spam.

A primeira atitude que você deve ter é encarar que toda a informação e as pessoas com que você interage através do computador não são “virtuais”. Assim, os riscos são reais e você deve levar para a Internet os mesmos cuidados e preocupações que você tem no seu dia a dia. Por exemplo: visitar apenas lojas confiáveis, não passar informações a estranhos, etc. Existe uma cartilha de Segurança para Internet muito boa feita pelo Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil (CERT.br), disponível para leitura clicando na imagem abaixo. A seguir, vou resumir e indicar alguns pontos que considero mais importantes desse e do site Infowester.

CARTILHA DE SEGURANÇA NA INTERNET (link aqui)

Dicas de segurança para você usar a internet:

- Não revele informações importantes sobre você. Evite preencher cadastro (na internet ou na vida real). Seus dados podem ser vendidos a terceiros e você virar uma vítima de spams.

- Mantenha o antivírus, sistema operacional e programas instalados, como o navegador de internet, atualizados. Novos vírus e vulnerabilidades são descobertos todos os dias. Passe o programa antivírus periodicamente em seu computador. Seja cuidadoso ao conectar mídias removíveis, como pen-drives. Caso você use seu pen-drive no computador de outra pessoa, assegure-se de verificá-lo com seu antimalware quando for utilizá-lo em seu computador.

- Caso utilize um computador público ou de outra pessoas, não utilize opções como “Lembre-se de mim” e “Continuar conectado”, não permita que suas senhas sejam memorizadas pelo navegador Web e limpe os dados pessoais salvos pelo navegador, como histórico de navegação e cookies (os navegadores disponibilizam opções que permitem que isto seja facilmente realizado).

- Ao usar uma rede sem fio (wi-fi) pública ou de outra pessoa, use redes que oferecem autenticação e criptografia entre o cliente e o aparelho (evite conectar-se a redes abertas sem criptografia, especialmente as que você não conhece a origem); evite usar WEP, use WPA ou WPA2 sempre que disponível (mais informações no fim do post).

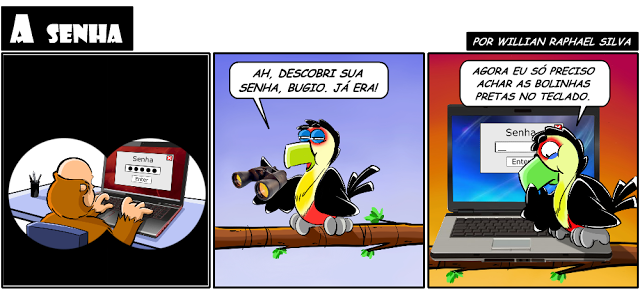

- Crie senhas difíceis de serem descobertas, misturando letras (maiúsculas e minúsculas), números e caracteres especiais (quando permitido), sem formar palavras conhecidas ou sequências. Use no mínimo 8 caracteres. Uma dica: troque letras por números visualmente semelhantes (por exemplo: Heitor vira h3170r). Sempre que possível, altere sua senha a cada 3 meses (principalmente se tiver alguma suspeita de invasão de privacidade). Uma boa opção é usar um gerenciador de senhas como o KeePass ou usar o comando “openssl rand -base64 8” no terminal linux para gerar uma senha forte aleatoriamente.

- Somente baixe arquivos confiáveis para o computador (downloads). Isso vale também para arquivos anexos de e-mails. Muitos programas piratas podem conter códigos maliciosos (desde download pela internet até aqueles da barraca de camelô). No Windows, arquivos terminados com “.exe” são executáveis pelo sistema, podendo conter vírus e outras ameaças ao sistema. Ao instalar um programa, ele pode deixar de maneira pré-marcada a ativação conjunta de outros programas, como barras para navegadores ou supostos aplicativos de segurança. Assim, acompanhe todas as etapas de instalação e rejeite qualquer oferta do tipo: quase nunca são utilizados, deixam o computador mais lento, podem conter vulnerabilidades de acesso e vírus. Na sua vida real, duvido que aceite presentes de desconhecidos, então não aceite arquivos estranhos.

- Somente clique em links confiáveis. Mesmo durante conversas em comunicadores instantâneos, páginas na internet (muitas vezes em janelas pop-up) e e-mails (geralmente pedindo atualização de dados, com ofertas tentadoras ou conteúdo erótico), podem aparecer links que apontam para o download de um vírus ou outro conteúdo perigoso. Passe com o mouse em cima do link e veja para onde aponta: se sair do domínio do site onde você está ou apontar para um arquivo “.exe”, fique atento. Afinal, você não fica entrando em qualquer beco escuro na sua vida real, certo?

- Atenção ao fazer compras na internet ou usar sites de bancos. Utilize sites de comércio com boa reputação. Caso esteja interessado em um produto vendido em um site desconhecido, faça uma pesquisa na internet para descobrir se existe reclamações contra a empresa. Um bom serviço para isso é o site Reclame Aqui. Não utilize computadores públicos ou redes Wi-Fi públicas para acessar o banco, verifique sempre se o endereço do site pertence mesmo ao serviço bancário e siga todas as normas de segurança recomendadas pelo banco. Veja mais dicas sobre compras on-line aqui e uso de internet banking aqui.

- Saia clicando em “Logout”, “Sair” ou equivalente. Fechar diretamente o navegador não é recomendado, pois o site não recebeu a instrução de encerrar seu acesso naquele momento. Outra pessoa poderá reabrir a página em questão logo em seguida e acessar as suas informações.

Golpes na internet

Como não é fácil atacar e fraudar dados em um servidor de uma instituição bancária ou comercial, golpistas preferem concentrar esforços na exploração de fragilidades dos usuários. Utilizando técnicas de engenharia social e por diferentes meios e discursos, os golpistas procuram enganar e persuadir as potenciais vítimas a fornecerem informações sensíveis ou a realizarem ações, como executar códigos maliciosos e acessar páginas falsas.

No seu dia a dia, sua identidade pode ser furtada e alguém abra uma empresa ou uma conta bancária usando seu nome e seus documentos. Na Internet isto também pode ocorrer, caso alguém crie um perfil em seu nome em uma rede social, acesse sua conta de e-mail e envie mensagens se passando por você ou falsifique os campos de e-mail, fazendo parecer que ele foi enviado por você. Quanto mais informações você disponibiliza sobre a sua vida e rotina, mais fácil se torna para um golpista furtar a sua identidade, pois mais dados ele tem disponíveis e mais convincente ele pode ser. Além disto, o golpista pode usar outros tipos de golpes e ataques para coletar informações sobre você.

Malwares e alguns termos técnicos

Os hackers são pessoas indivíduo que se dedicam, com intensidade incomum, a conhecer e modificar os aspectos mais internos de dispositivos, programas e redes de computadores. Isso não significa que sejam somente finalidades boas ou maliciosas. Para diferenciar nesse aspecto, criou-se o termo cracker, que identifica pessoas que utilizam seus conhecimentos na área de tecnologia para quebrar códigos de segurança, senhas de acesso a redes e códigos de programas com fins criminosos.

Um malware (do inglês “malicious software“) é considerado um tipo de programa maligno que acessa secretamente um dispositivo sem o conhecimento do usuário. Popularmente, é conhecido como vírus, pois tal como um vírus biológico, o programa infecta o sistema, faz cópias de si e tenta se espalhar para outros computadores e dispositivos de informática. Dentre os tipos de malware, estão: phishing, trojans, spywares, adwares, rootkits e ramsowares.

O Phishing é o tipo de fraude por meio da qual um golpista tenta obter dados pessoais e financeiros de um usuário, pela utilização combinada de meios técnicos e engenharia social. Por exemplo, através de páginas falasas e links no e-mail pedindo recadastramento, promoções, fotos, dizendo que você ganhou na loteria, etc. Já o boato, ou hoax, é uma mensagem que possui conteúdo alarmante ou falso e que, geralmente, tem como remetente, ou aponta como autora, alguma instituição, empresa importante ou órgão governamental. Geralmente sugere consequências trágicas caso uma determinada tarefa não seja realizada, promete ganhos financeiros ou prêmios mediante a realização de alguma ação e enfatiza que ele deve ser repassado rapidamente para o maior número de pessoas. Ambos os casos podem conter códigos maliciosos, espalham desinformação e fazer o usuário e o sistema perderem tempo e recursos.

Visando prestígio pessoal ou com motivações financeiras, ideológicas ou comerciais, invasores de computadores buscam vulnerabilidades no sistema para romper seu sistema de segurança e realizar um ataque. Geralmente é realizada uma varredura de rede (scan) ou uma interceptação de tráfego (sniffing) para coletar informações de computadores e da informação trafegada na rede. També existe o ataque de força bruta (brute force), que consiste em adivinhar, por tentativa e erro, um nome de usuário e senha e, assim, executar processos e acessar sites, computadores e serviços em nome e com os mesmos privilégios deste usuário.

O cavalo de Troia (ou trojan) é um tipo programa malicioso que podem entrar em um computador disfarçados como um programa comum e legítimo (geralmente em arquivos anexos de e-mail ou download de software pirata). Ele serve para possibilitar a abertura de uma porta de forma que usuários mal intencionados possam invadir seu PC. Já um spyware também consiste em um programa automático de computador, que recolhe informações sobre o usuário e a transmite para uma entidade externa na Internet, sem o conhecimento e consentimento do usuário, mas não tem como objetivo que o sistema do usuário seja dominado e manipulado por uma entidade externa.

Um adware é qualquer programa de computador que executa automaticamente e exibe uma grande quantidade de anúncios sem a permissão do usuário.

O rootkit é um programa designado a fornecer a crackers acesso administrativo ao computador sem que o usuário tenha conhecimento; programas utilizados e arquivos gerados/alterados permanecem “invisíveis” ao usuário do sistema invadido.

Um ramsoware restringe o acesso ao sistema do usuário ao seu computador (muitas vezes criptografando todo o conteúdo gravado nele) e pede que um resgate seja pago para que os dados sejam acessíveis novamente e restaurados. Em 12 de maio de 2017, o WannaCry atacou empresas famosas, grandes companhias aéreas, bancos, hospitais e pequenos negócios, causando muito prejuízo.

Outro tipo de malware é o worm (verme em inglês), que diferentemente de um vírus, é um programa completo e não precisa de outro para se propagar: ele se autorreplica. Alguns worms instalam backdoors (brechas em firewalls ou falahas críticas em programas instalados e desatualizados) nos computadores, tornando-os abertos a ataques via internet. Dentre eles, estão os ataques de DDoS (acrônimo em inglês para “Distributed Denial of Service“), que tentam derrubar sites ou redes inteiras sobrecarregando-as com tráfego proveniente de milhares de computadores infectados.

Estes computadores infectados são utilizados para enviar e-mails em massa (spams) ou para atacar sites. A rede formada por esses computadores “zumbis” é conhecida como botnet (acrônimo para “robot net“).

Tipos de rede sem fio

- Rede aberta sem autenticação posteriore-mai: mais insegura, pois permite o tráfego de qualquer pessoa sem qualquer cadastro.

- Rede aberta com autenticação posterior: muito utilizada em espaços públicos, o usuário precisa autenticar no browser para conseguir navegar. Como não possui nenhum tipo de criptografia (a nível de rede; não estamos falando de protocolos como o https), dados sigilosos podem ser facilmente capturados.

- Rede protegida com WPA/WPA2: exige uma chave previamente compartilhada (pre-shared key, PSK) ou a autenticação é realizada em um servidor e exige um usuário, senha ou um certificado digital. O tráfego é criptografado e a conexão é segura.

Em um ambiente ESS (extended service set), quando o cliente está trocando de uma célula a outra o seu dispositivo “percebe” que o sinal do AP conectado está ficando mais fraco ao menos tempo que percebe um novo AP com sinal cada vez mais forte (outro BSS). Então, é enviado um pedido de desassociação para o AP atual e reassociação para o novo AP descoberto. Para o usuário isso é praticamente invisível. Se alguém executar em um notebook um softAP (AP baseado em software) com o mesmo ESSID (nome) da rede da empresa mas usando um dispositivo com uma antena de ganho bem superior, o cliente migra para a conexão com esse dispositivo, e então esse computador terá acesso a toda sua navegação. Veja mais no artigo Multipot – o grande inimigo da segurança das redes wi-fi

Dicas finais

Com isso tudo, você pode ver que a famosa frase é válida: o melhor anti-vírus é o usuário. Log é o registro de atividade gerado por programas e serviços de um computador. Ele pode ficar armazenado em arquivos, na memória do computador ou em bases de dados. Consulte-o para saber se houve ações indevidas no computador. Muitos serviços de e-mail possuem uma forma de monitorar a data e local dos últimos acessos. Já é comum a utilização de filtros anti-spam nos serviços de e-mail e firewalls nos roteadores e sistemas operacionais. A utilização de criptografia e certificados digitais é uma prática cada vez mais comum em casos que exijam grande segurança. Crie contas de e-mail diferentes para tratar de assuntos pessoais e outro para assuntos pessoais. Faça cópias de segurança (backups) e atualize-os regularmente.

Caso precise fazer uma conta em algum serviço que nunca mais vai usar: em vez de deixar seu e-mail em um cadastro do qual não sabe se será repassado a terceiros ou servir de SPAM, crie um endereço de e-mail temporário descartável. O site GuerrilhaMail.com permite fazer uma conta de e-mail que dura somente 60 minutos sem registro algum – depois de passado esse tempo, o registro e todas as mensagens escritas e recebidas são apagadas. Ele permite personalizar o nome de usuário e tem algumas opções de domínio.

Meu cunhado já sofreu com problemas assim. Tentou vender um notebook no mercado livre, recebeu um e-mail falso dizendo que já tinham feito o pagamento (pelo mercado pago) e ele acabou enviando o produto sem ao menos verificar a veracidade do e-mail.